用EasyFuzzer1.8挖掘某FTP服务器

远程溢出漏洞(可利用)

在过去,EasyFuzzer只支持文件格式的漏洞挖掘,但是在1.8 新增加了协议的漏洞挖掘。

EasyFuzzer1.8增加了FTP 服务器的协议漏洞挖掘。下面的学习例子,就是用EasyFuzzer1.8挖掘一个危级级别的0Day漏洞。

软件名称:

守望FTP服务器

http://rj.baidu.com/soft/detail/29640.html

(虽然是很久不更新的小软件了,但是使用量还是挺大的。百度软件搜索FTP服务器,它还是排在第一名的)

第一步:配置机器

为了守法,高效。我们应该选择在本地做fuzz测试。

这里我选择了2个虚拟机。PC1和PC2

设置这2个虚拟机的网络。使他们保持畅通状态。

PC1:192.168.8.129 执行FUZZ的机器

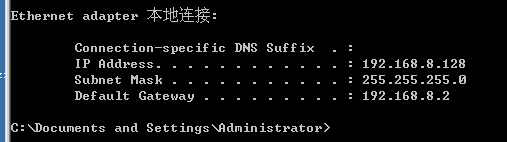

PC2:192.168.8.128 要测试的机器

PC1:

PC2:

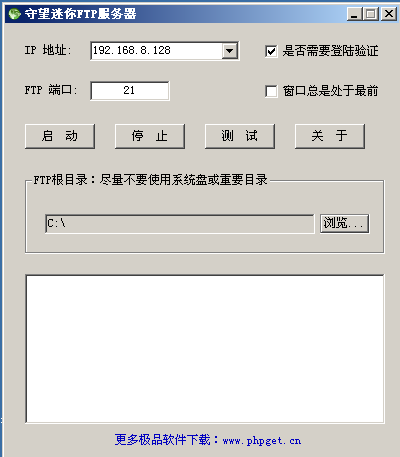

第二步:在PC2配置FTP服务器

选择这个FTP服务器为试验原因是,他配置起来很简单。适合初学者。

如图:

IP地址:本机的IP地址

验证:选择登陆用户名密码。我这里选择

用户名:admin

密码:123456

FTP端口:选择默认的21

FTP根目录:随便选择一个就OK了

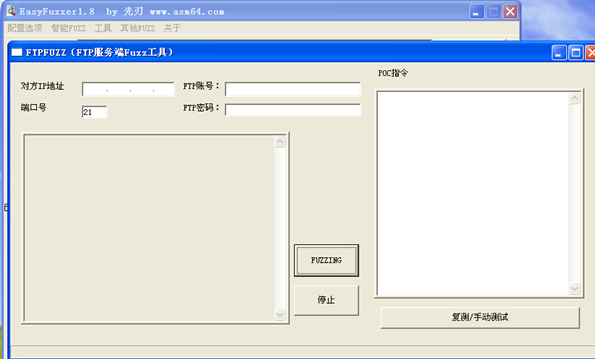

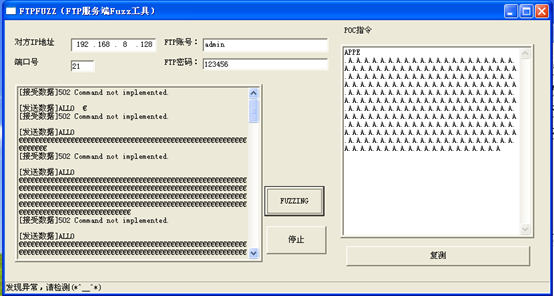

第三步:配置EasyFuzzer 开始挖掘

FTPFUZZ在其他FUZZ-FTPFUZZ模块中

在FUZZ之前,需要填写的选项有4个

对方IP地址,FTP账号和密码,还有端口号

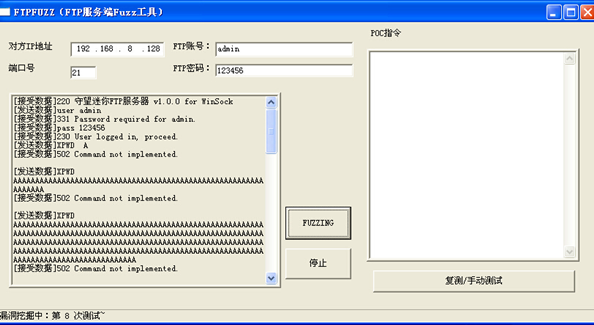

下图表示,FTPFUZZ正在测试中。。。

好了,我们可以去吃辣条去了。过了一段时间后,程序提示已经发现了异常。

并且EasyFuzzer 1.8已经把poc标示在程序右侧的窗口上了。

这时候我们打开PC2,发现FTP服务器已经关闭了。

PC1复测窗口可以用于复测,用于POC的验证以及手动的测试。

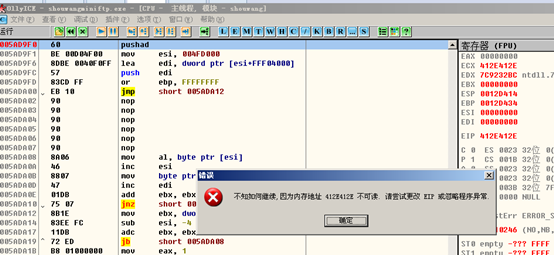

这时候我们调试器在PC2打开FTP服务器,然后在PC1选择复测。

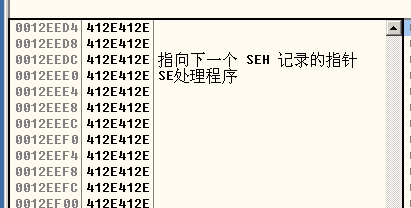

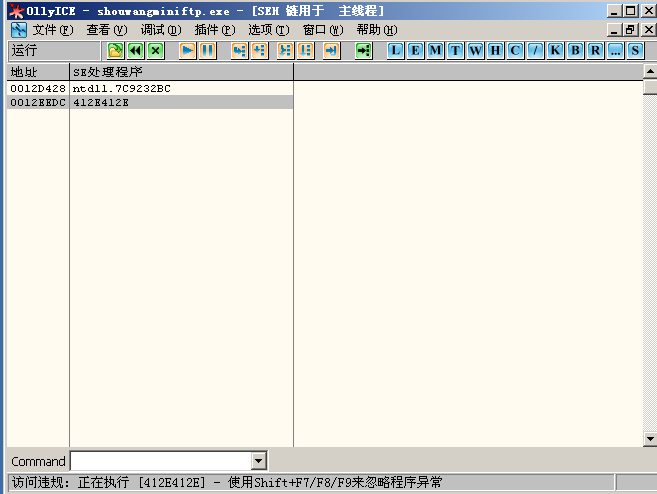

如下图:可以发现EIP已经被改变。SEH链表已经被覆盖(4a2e4a2eH 即为A.A.)

说明EIP可以被修改,即可被利用。

胆子小,就不写exp了。

远程溢出,并且可利用,利用起来非常容易。危害非常大。

本软件只是fuzz工具。不要用于非法用途,否则后果自负。